SYN Flood DoS Angriff

Foto: Dake~commonswiki

Lizenz: CreativeCommons

Die Originaldatei ist hier zu finden.

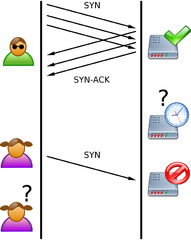

Angriffe auf die IT-Infrastruktur, die das Ziel haben, bestimmte Dienste durch Überlastung nicht mehr erreichbar zu machen, werden als Denial of Service (DoS) bezeichnet. Falls die Angriffe koordiniert von mehreren Systemen gleichzeitig ausgeführt werden, spricht man von Distributed Denial of Service (DDoS). Eine häufig verwendete Technik ist dabei das sogenannte SYN flooding. Hierbei werden in kurzer Folge sehr viele Verbindungsanfragen an das Zielsystem gerichtet. Das angegriffene System antwortet auf die Anfragen und wartet auf eine Bestätigung. Somit müssen vom Zielsystem Ressourcen bereitgestellt werden, die aufgrund der hohen Anzahl von Anfragen zum Erliegen des jeweiligen Dienstes (z.B. dem Web-Dienst) führen können.

Eine SYN Flood Protection zum Schutz der Zielsysteme lässt sich üblicherweise durch eine vorgeschaltete Firewall mit SYN Proxy Funktionalität realisieren. Dabei lässt das Firewallsystem alle Verbindungsanfragen nur bis zu einem festgelegten Grenzwert zum Zielsystem passieren. Anfragen, die über den Grenzwert hinausgehen, werden erst dann von der Firewall weitergeleitet, wenn die externe Anfrage auch bestätigt wurde. Da reguläre Anfragen eine Bestätigung senden, kommen diese durch, wohingegen Angreifer, die im Regelfall keine Bestätigung schicken, blockiert werden.

Die Warp9 GmbH unterstützt Sie bei allen Fragen zur Abwehr von unerwünschten Angriffen auf Ihre zu schützende IT-Infrastruktur.